Грубая сила ‒ понятие, которое зачастую вызывает негативные ассоциации, так как оно связано с насилием, агрессией и недемократичными методами достижения целей. Вместе с тем, грубая сила может играть и положительную роль в определенных ситуациях. В данной статье мы рассмотрим понятие «грубая сила» и примеры ее использования как средства достижения целей.

Что такое грубая сила?

Грубая сила ౼ это сила, основанная на физической мощи или превосходстве, которая используется для достижения определенных целей. Это может быть как физическая сила, так и экономическая или политическая мощь. Грубая сила может выражаться в насильственных действиях, жестком принуждении или использовании своего преимущества к чьему-либо ущербу.

Примеры использования грубой силы

- Военные действия⁚ одним из наиболее очевидных примеров использования грубой силы является военная операция. Военные силы могут применяться для защиты своей страны, осуществления рейдов или насильственного захвата территории.

- Политика⁚ политическая сила может быть использована для установления своего влияния и доминирования над другими странами или регионами. Это может включать в себя экономические санкции, военные угрозы или политическое давление.

- Спорт⁚ в спорте грубая сила может использоваться для доминирования над противником и достижения победы. Например, в боевых и контактных видах спорта, таких как бокс или мма, важную роль играет физическая сила и возможность применять удары.

- Бизнес⁚ в бизнесе грубая сила может быть использована для достижения конкурентного преимущества или захвата рынка. Например, это может быть применение дампинговых цен или использование монополистического положения.

Критика и проблемы грубой силы

Грубая сила не всегда является эффективным или надежным способом достижения целей. Она может вызывать негативные последствия и противоречить принципам демократии и справедливости. Кроме того, использование грубой силы может привести к нарастанию конфликтов и усилению напряженности между странами или группами людей.

Одним из механизмов, используемых сканерами уязвимостей при оценке безопасности хоста, является взлом пароля. Администраторы часто неоправданно игнорируют проверку надежности паролей, считая, что проверка пароля — это трудоемкий и неэффективный механизм. Однако статистика, предоставленная экспертами Positive Technologies в ходе аудитов безопасности и тестов на проникновение, показывает, что более половины сетей могут быть скомпрометированы путем взлома паролей для различных сетевых служб.

Обзор функциональных возможностей

На момент написания статьи XSpider поддерживал взлом паролей для следующих групп сетевых служб и протоколов.

* Электронная почта o SMTP o POP3 * Службы передачи файлов o NetBIOS/SMB o FTP o HTTP * Протоколы удаленного управления o Telnet o SNMP o Microsoft RDP o SSH * Базы данных o MS SQL o Oracle o MySQL

Механизмы восстановления пароля для протоколов POP3 и HTTP в настоящее время поддерживают только явные методы имени пользователя и пароля (например, Basic для HTTP). Механизмы NTLM и DIGEST будут добавлены в версии 8.

Конфигурация профиля

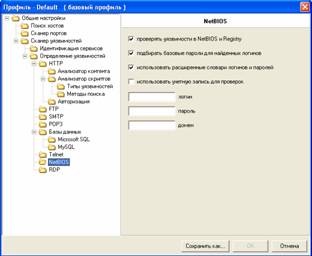

Чтобы включить механизм восстановления пароля для службы, он должен быть явно указан в профиле сканирования. Для этого в окне конфигурации сканирования необходимо выбрать соответствующий протокол. Если применяется взлом паролей, в окне конфигурации появятся соответствующие опции, такие как ‘Использовать расширенный словарь для логинов и паролей’.

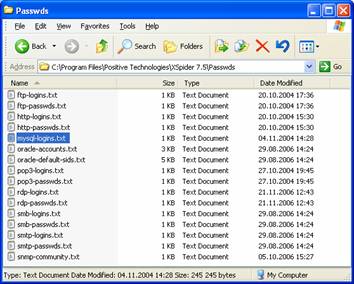

Расширенный словарь — это текстовый файл, содержащий имена пользователей и пароли. При запуске процесса сканирования файл словаря загружается из папки Passwds (например, C:Programme FilesPositive TechnologiesXSpider 7.5Passwds).

Для большинства протоколов файлы учетных записей и паролей разделены. Исключение составляют SNMP (протокол не предоставляет имен пользователей) и Oracle. Это связано со спецификацией данной контрольной группы. Более подробно оценка безопасности баз данных рассматривается в последующих статьях этой серии. При необходимости имя домена можно указать явно в файле rdp-logins.txt (например, [email protected]).

Для некоторых служб расширенная поддержка словарей может быть отключена. В этом случае подбор осуществляется на основе встроенной базы данных паролей. Этот механизм является родовым и будет удален из восьмой версии продукта. Вместо этого используется стандартный механизм входа с именем пользователя и паролем для данного типа услуг.

Логика сканирования

Если во время обнаружения приложения XSpider обнаруживает сетевую службу с реализованным механизмом взлома паролей, система создает список учетных записей для взлома. Список учетных записей формируется на основе встроенных данных, файлов словаря (если эта опция включена) и ранее обнаруженных соединений.

Он ищет учетные записи пользователей, используя различные механизмы, такие как «нулевые сессии» Windows.

Далее укажите, какие механизмы аутентификации поддерживает сервер. Если сервер поддерживает более одного метода, выбирается наиболее эффективный метод с точки зрения соответствия.

Следующим шагом является непосредственный подбор паролей. В результате в отчете могут быть отображены совпавшие имя пользователя и пароль. В некоторых случаях XSpider отображает в отчете только имя пользователя. Это означает, что по какой-то причине аутентификация прошла успешно, но соединение не удалось. Типичная ситуация — попытка удаленного входа в Windows XP Service Pack 2 из учетной записи с пустым паролем.

Результаты проверки передаются между блоками сбора разных протоколов. Например, если NetBIOS получает каталог пользователей и угадывает пароль пользователя, эти данные используются в атаке перебором паролей на службу RDP на этом сервере.

Ловушка.

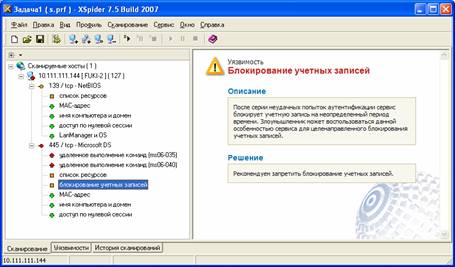

Использование атак перебора при проверке паролей может иметь негативные последствия. Наиболее распространенной ситуацией является блокирование учетных записей в доменах Active Directory. Если сканеру удастся получить список пользователей, а количество попыток ввода пароля превысит максимальное число неудачных подключений, все учетные записи, кроме администраторов, могут быть заблокированы.

Сканер имеет встроенный механизм для обнаружения наличия в системе механизма блокировки учетной записи. Однако в этом случае рекомендуется отключить перебор паролей.

Особое внимание следует уделить анализу безопасности веб-приложений. Мы уже сталкивались с ситуацией, когда XSpider, угадав пароль к веб-серверу удаленного управления маршрутизатора Cisco, начал «нажимать на все кнопки» с привилегиями 15-го уровня, с очень неутешительными результатами. В связи с этим мы хотели бы предупредить администраторов, чтобы они были особенно осторожны при использовании таких мощных инструментов, как XSpider, для сканирования критически важной ИТ-инфраструктуры.

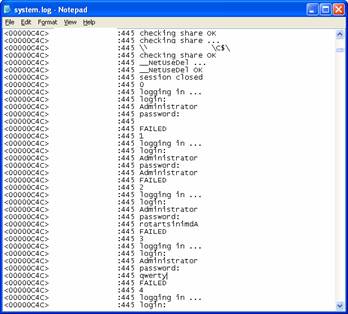

Если во время восстановления пароля возникают проблемы, можно изучить системные журналы сканера. Файлы журнала хранятся в папке BinLog (например, C:Programme FilesPositive TechnologiesXSpider 7.5BinLog) и содержат подробную информацию о работе того или иного компонента системы. Оперативный журнал механизма сбора хранится в файле system.log.

На этой схеме показана копия экрана журнала восстановления пароля для службы SMB.

Заключение.

Статья завершается сводной таблицей, содержащей информацию о поддерживаемых методах перебора паролей.

| Сетевые услуги | Характеристики | Протоколы | Файлы словаря |

| Восстановление имени и пароля | AUTH PLAIN, CRAM-MD5 и NTLM | ||

| Восстановление имени и пароля | Пользователь/компромисс | ||

| Восстановление имени и пароля | Базовый. | ||

| Проверка имени и пароля | Пользователь/компромисс | ||

| NetBIOS/SMB | Восстановление имени, восстановление пароля | LM/NTLM/NTLMv2 | |

| Telnet | Восстановление имени и пароля | Базовый. | Встроенный |

| Восстановление имени и пароля | Пользователь/пасс, ключ | ||

| Выберите строку сообщества | SNMPv1 | snmp-community.txt | |

| Microsoft RDP | Проверка имени и пароля | Windows 2000/XP/2003 | |

| Microsoft SQL Server | Восстановление пароля SA | Аутентификация SQL Server | Встроенный |

| Oracle | Стандартная сверка счетов | Встроенный | oracle-accounts.txt |

| MySQL | Выберите счет | Встроенный |

XSpider реализует механизмы взлома паролей для большинства распространенных сетевых протоколов, что позволяет более эффективно проводить мониторинг безопасности и тестирование на проникновение. Конечно, активный взлом паролей не является единственным наиболее эффективным механизмом контроля паролей. Активный мониторинг следует сочетать с такими методами, как анализ сетевого трафика и анализ базы данных учетных записей пользователей.